Horacio Verbitsky: "de las 908 conversaciones filtradas del vuelo del Lawfare sólo se han divulgado dos"

Lo fundamental ya fue establecido más allá de toda duda. Los chats entre los viajeros y sus anfitriones son explícitos: el Grupo Clarín corrió con los gastos y los huéspedes intentaron simular que se trató de una ingenua excursión turística en la que cada quien pagó lo suyo. Pero quedan varios puntos por esclarecer, entre ellos el origen de la filtración y el detalle de los vuelo

la mafia judicial

Domingo 11 de diciembre de 2022 | 20:54

Puntas pendientes

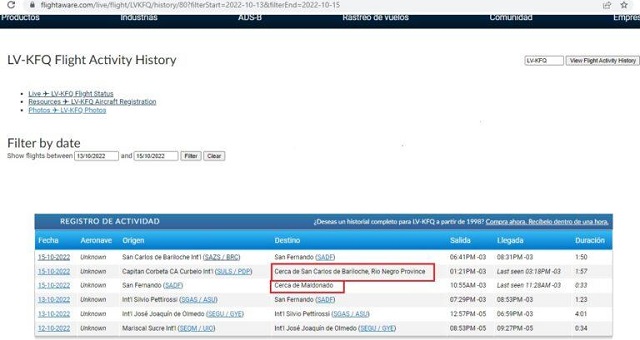

El dictamen de Etchepare sostiene que los siervos llegaron a Bariloche el 13 de octubre en un avión privado, matrícula LV-GCK, de la empresa “Servicios y Emprendimientos Aeronáuticos”(conocida por la marca Flyzar) y que “todos ellos retornaron al aeropuerto de San Fernando el día 15 del mismo mes y año, tal como surge de la Declaración Jurada acompañada por la Policía de Seguridad Aeroportuaria ante el requerimiento de esta Fiscalía”.

Pero el sitio flightware.com, que sigue todos los vuelos del mundo no registra la presencia del Learjet LV-GCK el 15 de octubre en Bariloche.

En cambio, figura ese día allí otro avión de la misma compañía Flyzar, un Canadair CL-600-2B16 Challenger 605, con la identificación LV-KFQ. Su itinerario fue bien curioso. A las 10.55 salió de San Fernando y 33 minutos después llegó a una pista mencionada como “Cerca de Maldonado”, en la República Oriental del Uruguay. De allí despegó a las 13.21 hacia “Cerca de San Carlos de Bariloche” (en ambos casos aeropuertos privados), y a las 20.31 regresó a San Fernando, al cabo de algo menos de dos horas de vuelo. ¿Allí estaba la alegre muchachada judicial?

ÚLTIMO MOMENTO - Aparecieron nuevos chats de D’Alessandro

El sitio https://breached.vc/ ofreció por 600 dólares pagaderos en criptomonedas, 500MB de datos de Telegram exportados de un ministro argentino. Como muestra, ese sitio publicó los chats de D’Alessandro. Pero eso no significa que hayan hackeado su teléfono. Una técnica simple, aplicable a usuarios impunes que descuidan las medidas de seguridad, consiste en clonar las cuentas, con la técnica del SIM swapping. Con el número de documento y de celular de un usuario es posible llamar a la compañía que provee el servicio y pedir un chip nuevo por haber perdido el teléfono. Como es urgente, el falso cliente pasa a buscar el reemplazo a la compañía en vez de recibirlo en su domicilio. Con el nuevo chip en cualquier telefonito, es posible habilitar el Telegram del usuario para que funcione en una computadora. El usuario advierte la maniobra y recupera el control de su celular, pero todo lo que envíe y reciba se duplicará en la computadora espía.

Otra hipótesis es que alguien próximo a D’Alessandro accedió a su computadora y de allí bajó el archivo BPK del Desktop Telegram, con las 908 conversaciones filtradas, de las cuales sólo se han divulgado dos. Por eso, en cualquier momento puede haber más informaciones para este boletín.

Fuente: https://www.elcohetealaluna.com/los-siervos/

ARCHIVO

— En Orsai (@EnOrsai) December 11, 2022

Magnetto celebró en la embajada de EEUU el buen momento de Clarín https://t.co/NjtnntDWY8